六十四卦之地雷复

地雷复

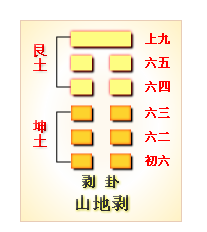

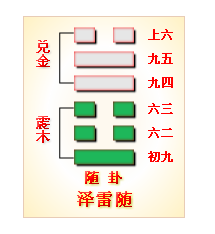

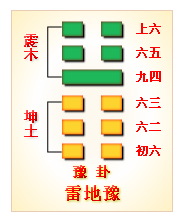

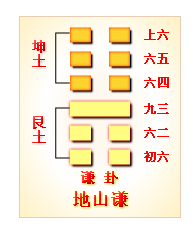

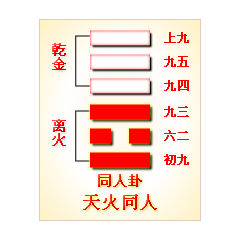

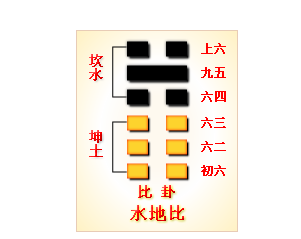

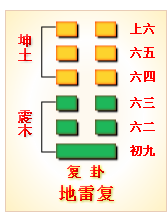

地雷复,上(外)坤(地、顺)下(内)震(雷、动),内动外顺,雷在地中,象征阳气复生,一阳复生而五阴顺阳,阴顺阳生。是继 剥卦 剥极而复、阳气回升的卦。

复,亨。出入无疾,朋来无咎。反复其道,七日来复,利有攸往。 |

彖曰:复亨;刚反,动而以顺行,是以出入无疾,朋来无咎。反复其道,七日来复,天行也。利有攸往,刚长也。复其见天地之心乎? |

象曰:雷在地中,复;先王以至日闭关,商旅不行,后不省方。 |

- 反复其道,七日来复 : 复,是刚爻返下,重新复出。柔爻成串为贝、为朋,两串为朋,复卦上面五个柔爻成两排,故言 “朋来”。刚爻从剥卦到复卦,从上返下,一位一日,七日为复,故言 “七日来复”

- 刚返,动而以顺行 : 刚返,刚爻从剥卦返下复生,指阳气复生,生机重启。震为雷为动,坤为地为顺,内动而外顺,动而以顺行。

- 先王以至日闭关,商旅不行,后不省方 : 至日,冬至,冬至为阴柔至盛、阳生之始。闭关,关闭城门不出。商旅,行商、征伐之事。省方,巡查、巡视四方。君子养德之时,不事外务、养阳育生。

古人注解 :

复,阳气动于下,阴顺而上,天地交而万物生也。故亨。复者,剥之反。阳生于下,天地以生为心,君子体之,以守道归正。王弼

复者,反其所也。剥之终,复之始。阳反于下,阴气顺之,故亨。程颐

天地之心,生物无穷也。复者,天地之心见也。

初九

不远复,无祇悔,元吉。 |

象曰:不远之复,以修身也。 |

- 不远复,无祇悔 : 祇,大、重大。离复之道不远(偏离正道后,不走远就及时回归),能够修身修德,终无大悔。

初九为全卦唯一的阳爻,居阳位,得位得时,正象征阳气反生于下,是复卦之本。

古人注解 :

不远之复,谓失道未久也。能自反以修身,故无终悔而元吉。阳反于下,不复远也。能自反者,无终悔,元吉。王弼

初九为复始之主,不远而复,则顺天之道。悔亡而元吉。程颐

初阳生于下,复之始也。不远而复,则悔可免。君子体此以修身。

六二

休复,吉。 |

象曰:休复之吉,以下仁也。 |

- 休复之吉,以下仁也 : 休,善、美、和顺、安宁,也有休止一说(复卦一阳初生,上临众柔爻,到此止复)。六二以柔顺承阳(初九),以仁顺之心迎接复生,复道得以安立。

初九阳刚在下发动,阴柔(六二)顺承其德,不逆不拒,是以柔辅刚,以顺承正的典范。六二为柔中得正之象,性柔位正、承阳而顺,是《复卦》中最安静、最吉祥的一爻。

古人注解 :

休,美也。下承九阳,得正之吉也。休复之吉,以下仁也。休,美也。六二柔中得位,下承初九之阳,以柔顺承刚,故曰以下仁也。王弼

休者,美也。以柔中而顺刚,能下仁也,故吉。程颐

二以柔中顺于初九之阳,是能下仁。复而休美,故吉。

六三

频复,厉无咎。 |

象曰:频复之厉,义无咎也。 |

- 频复之厉,义无咎也 : 频,频繁、屡次。反复不定。

六三阴爻居阳位,在下卦之终,上卦之下,属于阳生而阴犹盛的阶段。阴失中不正而躁,动常反复,阳气虽已动,但尚弱;阴爻环绕,易随阴而往。时进时退、屡复屡失,反省而未定。能警惕自守,以义为心,虽危无咎。

古人注解 :

频,数也。复数反也。阴居阳,失位,动无常,故厉。然顺初阳之义,故无咎。频复,谓屡反复也。处非其位,动无常,故厉。然志复于正,义有所依,故无咎。频复,复而又复也。阴居阳位,不中不正,动而不定,故厉;然其志在复,义也,故无咎。王弼

频复,屡反也。失中不正,动而不定,危矣。然其志在复道,故虽危而无咎。程颐

复之时,阴未尽,阳未盛,故其复频也。动则危,危而能守其义,故无咎。

六四

中行独复。 |

象曰:中行独复,以从道也。 |

- 中行独复,以从道也 : 复之六四即剥卦之六三,复卦六四正应初九,剥卦之六三正应上九,五个阴爻上下各二,即所谓的 “中”,剥卦六三言 “失上下”,复卦六四言 “中行”。应为有正应,故 “中行独复”。复乃天行(自然之道),初九为卦主,六四正应初九,能与天行应合,故言 “从道”

古人注解 :

中行,行中正也。独复,独得阳道也。以从道,顺阳正也。言处群阴之中,能独行中正之道,不随众邪,故曰中行独复,以从道也。中行者,不偏不倚之谓。独复者,众不复而我独复也。能中行独复者,从道也。六四以阴居阴,得位而正,虽处群阴之中,而心应初九之阳,是以能独复。王弼

居群阴之中,能中行独复,不随众邪,是以从道也。程颐

复之时,阳道始伸,阴多而阳少。能中行而独复者,君子也。其志从道,虽众不我与,而不悔焉。

六五

敦复,无悔。 |

象曰:敦复无悔,中以自考也。 |

- 敦复无悔,中以自考也 : 敦,敦厚、厚重、笃实。自考,反省、自省、自我检查。

六五虽阴爻居阳位(不正),但尊得中位,以柔顺居尊,厚德载物,故曰敦复,复道已成,君子守中以厚,复归于道,能以中正自省,所以无悔。

古人注解 :

敦,厚也。五居尊中,柔顺承阳,厚而能正,故无悔。敦厚而复,复于道也。以柔居尊,中正应阳,能反身自考,故无悔。敦,厚也。以柔中之德而应初阳,复而能厚,故无悔。中以自考者,自反中正之谓。五居尊位,柔而能中,能厚德载复。君子处此,当自考于心,反求诸己。王弼

敦者,厚也。以柔中而应刚,居尊能厚,其复不失中道,故无悔也。程颐

复之时,能敦厚以复,不为躁动,乃得中正之道,故无悔。中以自考,言能反己而诚也。

上六

迷复,凶,有灾眚。用行师,终有大败,以其国君,凶;至于十年,不克征。 |

象曰:迷复之凶,反君道也。 |

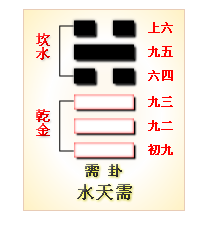

- 迷复 : 上卦为坤,下卦为震。复卦是要阳生于下,迷复是上六反生于下,使复卦变成了师卦(下坎上坤地水师),坎为灾眚为陷险,坎又为血卦,故言 “迷复,凶,有灾眚。用行师,终有大败”。复下卦为震,为诸侯、为君,上六返初,变为坎卦,震君变为坎灾,故言 “以其国君,凶”。

- 迷复之凶,反君道也 : 刚爻为君,复卦为阳长阴消之道,上六返生于下,于刚爻不合,违背了复卦之道。

古人注解 :

复以阳为主。今阴极在上,不复于阳,是迷复也。动以阴柔,故凶。行师者,妄动也,故有大败。处复之终,阴穷无阳,故迷复也。迷则凶,有灾眚。若以兵行,必大败。十年不克征者,失道故也。上六阴柔在上,远阳无应,是为迷复。动以阴柔,则凶;虽欲行师,以阴乘阳,终无克。十年犹不能征也。上六阴穷而不复,迷于复道,是迷复。以柔居尊,妄动用师,凶必至矣。王弼

迷复者,迷失阳道,不得复也。阴极在上,反道为凶。行师用武,逆天必败。程颐

复道者,反于正也。上六远阳在上,不复于下,是迷复。处尊而不知返,动以妄为,凶莫大焉。