linux tun/tap 设备的工作原理

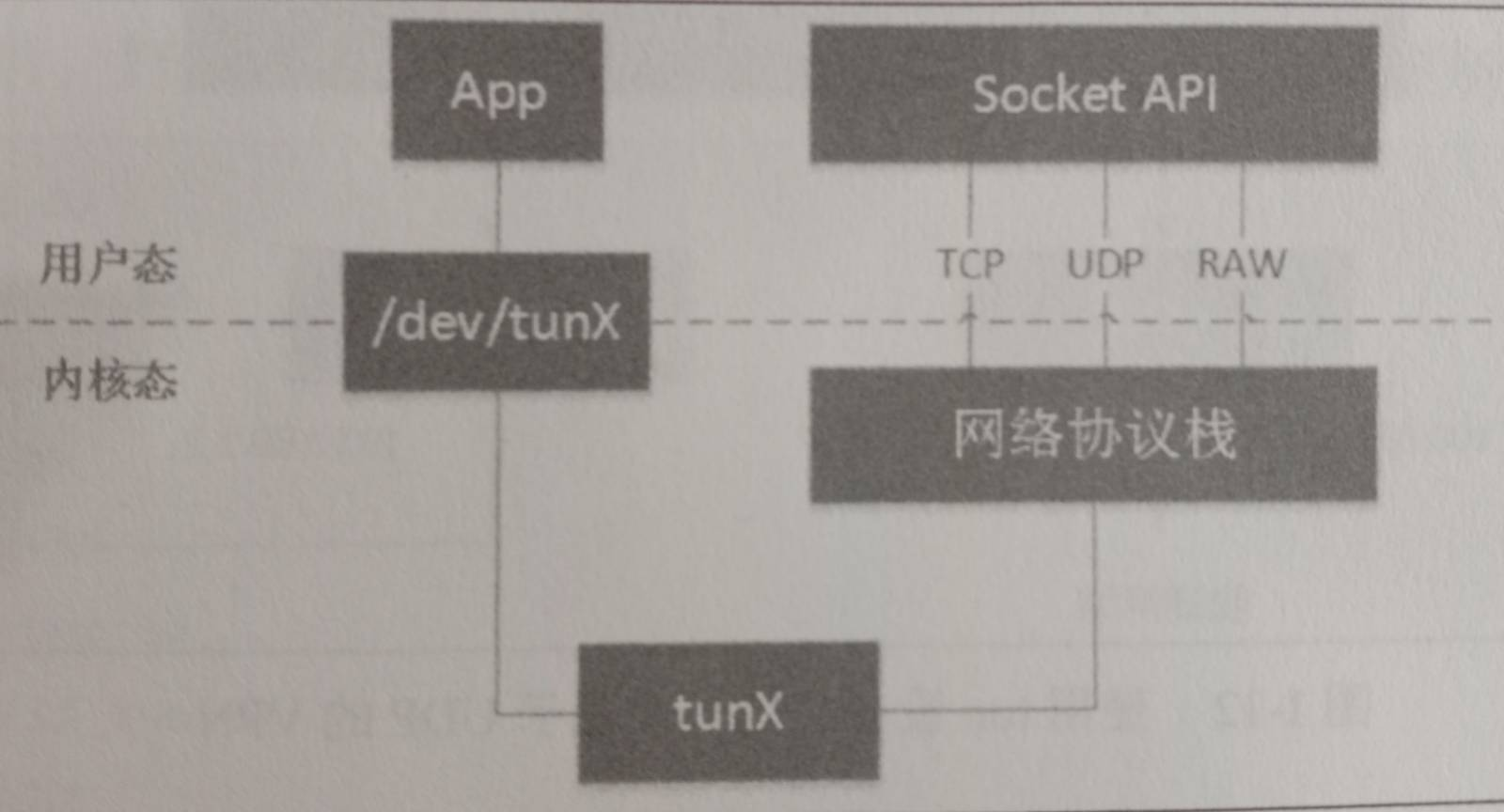

从 Linux 文件系统的角度看,tun/tap 设备是用户可以使用文件句柄操作的字符设备

从 Linux 网络虚拟化的角度看,tun/tap 设备是虚拟网卡,一端连接内核网络协议栈,一端连接用户态的程序。

tun/tap 设备主要的作用是可以将 TCP/IP 协议栈处理好的数据包发送给任何一个使用 tun/tap 设备驱动的程序,由用户态程序重新处理数据包后重新发送到 TCP/IP 协议栈。

tun/tap 设备的工作原理完全相同,主要区别在于:

- tun 设备的 /dev/tunX 文件收发的是 IP 包,因此只能工作在网络层(L3),无法与物理网卡做桥接,可以通过三层交换(如 ip_forward) 与物理网卡交互

- tap 设备的 /dev/tapX 文件收发的是数据链路层报文,可以与物理网卡做桥接。

tun/tap 设备的工作原理

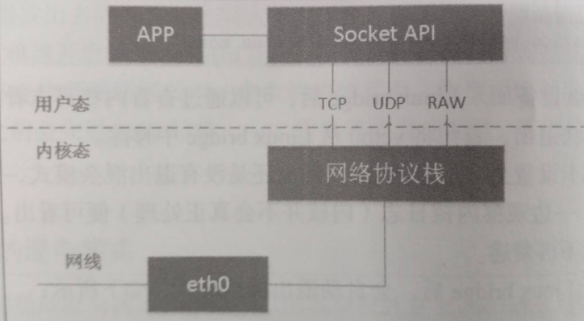

上图展示了物理设备上的数据是如何通过 Linux 内核网络协议栈发送到用户态程序的。

物理网卡的数据送达网络协议栈,进程通过 Socket 创建特殊套接字,从网络协议栈接收数据。

从网络协议栈的角度看,tun/tap 设备这类虚拟网卡与物理网卡并无区别。对 tun/tap 设备而言,他与物理网卡的不同表现在它的数据源不是物理链路,而是来自用户态。

普通的物理网卡通过网线收发数据包,而 tun/tap 设备通过一个设备文件 (/dev/tunX,/dev/tapX)收发数据包,所有对这个文件的写操作会通过 tun/tap 设备转换成一个网络数据包传送给内核的网络协议栈。当内核网络协议栈发送一个包给 tun/tap 设备时,用户态的进程通过读取设备文件,就可以拿到报的内容。用户态的程序也可以通过写入这个设备文件向 tun/tap 设备发送数据。

VPN 原理简述

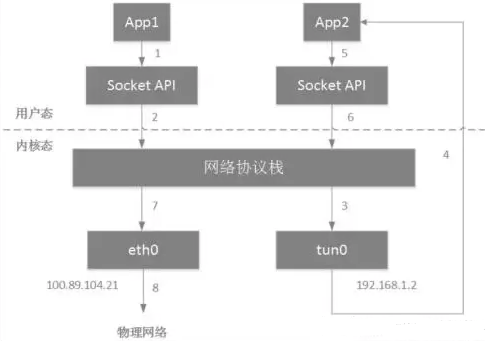

如上图所示,整个数据包的流程包括

- App1 通过 Socket API 发送了一个数据包,假设这个数据包的目的 IP 地址是 192.168.1.3,和 tun0 位于同一个网段

- 数据包到达网络协议栈后,协议栈根据数据包的目的 IP 地址进行路由,匹配到数据包应该发送给 tun0 网卡,于是将数据包发送给 tun0 网卡

- tun0 网卡收到数据包,将数据包写入 /dev/tun0,/dev/tun0 由 App2 打开,于是 App2 获得了数据包

- App2 获得数据包后,通过报文封装,将原来的目的 IP 为 192.168.1.3 的报文封装在源 IP 为 eth0 的 IP,目的 IP 为 VPN 对端 IP 地址的报文中,构造出新的报文,并通过 Socket API 发送给内核网络协议栈

- 内核网络协议栈根据路由,发现数据包应该由 eth0 发送出去,于是将数据包发给 eth0,最终通过 eth0 将数据包发送到 VPN 的对端。

综上所述,发到 192.168.1.0/24 的数据包,首先通过监听在 tun0 设备上的 App2 (VPN 客户端)进行封包,再利用物理网卡 eth0 发送到远端网络的物理网卡上,从而实现 VPN。

VPN 网络报文真正从物理网卡出去需要经过 2 次内核网络协议栈,因此会有一定的性能损耗。